Seis factores de seguridad que debes conocer (II)

En nuestra anterior entrada te explicamos tres de los seis factores de seguridad que debes tener en cuenta a la hora de buscar la máxima protección para tu despacho de abogados. En esta segunda parte abordaremos los tres restantes. Nuestro objetivo es darte una visión precisa de ellos, para que conozcas sus puntos fuertes.

Es una evidencia. Los abogados tienen que controlar una gran cantidad de datos sensibles. No sólo suyos, sino también de sus clientes. Por tanto, ser víctima de un robo de datos o de una filtración de los mismos puede tener consecuencias tremendamente graves. Más allá de las posibles sanciones a nivel administrativo por parte de organismos competentes, en el caso de que se trate de datos personales, el golpe a la imagen del despacho será innegable, llegado el caso. Y, si su reputación se resiente, también lo hará su cartera de clientes. Tanto por la posible marcha de algunos de ellos a otros bufetes como por la falta de entradas de nuevos clientes.

No obstante, podemos obtener un nivel de protección bastante elevado. Para ello, debemos hacer un buen uso de las opciones tecnológicas que tenemos a nuestro alcance actualmente. Más concretamente, en este caso, vamos a recordarte los seis factores de seguridad relacionados con tecnologías Microsoft. Y, de nuevo, te daremos algunos detalles de varias de ellas.

Factores de seguridad relacionados con tecnologías Microsoft

En total, como ya te explicamos en la primera parte, podemos identificar seis factores de seguridad relacionados con tecnologías Microsoft:

- Acceso Multifactorial (o MFA, según las siglas en inglés de Multi Factor Authentication).

- Administración de Identidades Privilegiadas (o PIM, según las siglas en inglés de Privileged Identity Management).

- Acceso Condicional.

- Administración de los dispositivos.

- Prevención de Pérdida de Datos (o DLP, según las siglas en inglés de Data Lost Prevention).

- Protección anti-malware en el correo electrónico.

A lo largo de nuestro post anterior ya te hablamos de las tres primeras. En esta entrada, mientras, vamos a abordar las tres restantes, para completar así la visión global que queremos transmitirte acerca de estos seis factores de seguridad.

Administración de los dispositivos

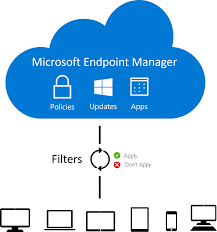

La Administración de dispositivos, en este caso, se trata de una tecnología que permite a las organizaciones gestionar y proteger sus recursos y sus datos a través de diferentes dispositivos. Sobre todo, hay que tener en cuenta que los usuarios pueden utilizar los dispositivos cedidos por la organización no sólo para trabajar. Es posible que consulten también su cuenta de correo personal con ellos o que los usen en casa para navegar a través de internet. También que accedan a la red a través de sistemas inalámbricos no protegidos, como los que puedes encontrarte en un bar, restaurante o un aeropuerto. E, incluso, que decidan instalar software que no tenga nada que ver con el trabajo.

Para evitar posibles brechas de seguridad, es necesaria la figura de un administrador, que se encargue, por ejemplo, de restringir la posibilidad de que los usuarios instalen software no autorizado en los dispositivos, que supervise la manera en que se conectan a internet, para incluir más capas de seguridad en la conexión y que se responsabilice de mantener los equipos convenientemente actualizados. Desde el punto de vista de las tecnologías Microsoft, esta serie de funciones pueden llevarse a cabo con la tecnología Microsoft Endpoint Manager. Si prefieres delegar la gestión de esta tarea, desde AWERTY podemos encargarnos de hacerlo por ti, para que no tengas que preocuparte por ello y puedas centrarte en otras tareas que te resulten más imprescindibles.

Prevención de Pérdida de Datos

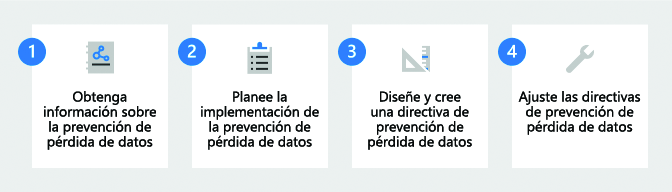

La Prevención de Pérdida de Datos (Data Lost Prevention, DLP de acuerdo con sus siglas en inglés), por su parte, se trata de una tecnología implementada por Microsoft y disponible para sus servicios que ayuda a prevenir el uso compartido tanto accidental como intencionado de información que resulta confidencial para la organización. El sistema, en este caso, examina los mensajes de correo electrónico y los archivos para detectar si estos incluyen o no datos confidenciales y, en caso de detectarlos, puede obrar en consecuencia por medio de múltiples opciones:

- Registrar el evento para su correspondiente auditoría.

- Mostrar una advertencia al usuario que está enviando el correo o compartiendo el archivo.

- Evitar de manera activa que se produzca el envío del correo o la compartición del archivo.

La tecnología sobre Prevención de Pérdida de Datos, además, puede implementarse a través de los siguientes servicios:

- Servicios de Microsoft 365, como Teams, Exchange, SharePoint y OneDrive.

- Aplicaciones de Office, como Word, Excel y PowerPoint.

- Puntos de conexión Windows 10, Windows 11 y macOS (a partir de la versión Catalina 10.15 y posteriores).

- Aplicaciones en la nube que no pertenecen a Microsoft.

- Recursos compartidos de archivos locales y SharePoint a nivel local.

Desde AWERTY, si lo consideras conveniente, también podemos ayudarte gestionando por ti la Prevención de Pérdida de Datos de manera delegada, para que no tengas que preocuparte por nada. Así, de nuevo, podrás mantener el foco en las tareas que consideres más cruciales para tu despacho.

Protección anti-malware en el correo electrónico

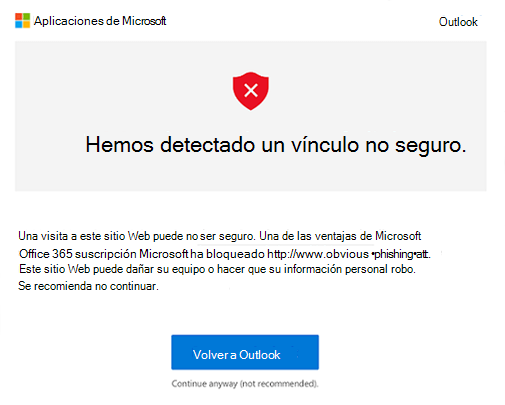

El correo electrónico es la vía preferida de ataque de los ciberdelincuentes. Por medio de técnicas de phishing o a través del envío de malware, tratan de conseguir que sean los propios usuarios los que, de manera involuntaria, acaben por proporcionarles la mejor manera de acceder a los sistemas de una organización. Por eso, contar con las medidas adecuadas de protección resulta absolutamente vital. Si utilizas Outlook, el gestor de correo que se incluye con las aplicaciones de Microsoft 365, no obstante, podrás contar con una serie de capas de protección que te permitirán evitar que los cibercriminales puedan salirse con la suya.

El uso de Outlook como gestor de correo electrónico permite que el sistema bloquee, de manera automática, entre otros, los siguientes tipos de amenaza:

- Virus que infectan otros programas y datos y que intentan a su vez propagarse desde un equipo o una red para infectar otros dispositivos o programas.

- Spyware o, dicho de otra manera, aplicaciones que, de manera sigilosa, tratan de recabar tanto información personal como las credenciales que se usan para autenticarse en un sistema. En muchas ocasiones, este es el tipo de programa que usan los ciberdelincuentes para acceder a los sistemas de una organización. Y, cuantos más privilegios tenga la cuenta con la que consigan hacerse, más daño podrán causar.

- Ransomware, el tipo de amenaza cibernética que se ha hecho más tristemente famosa a lo largo de los últimos años. Se trata de un programa que, tras ejecutarse, cifra los datos o el acceso a un dispositivo determinado y exige el pago de un rescate para liberarlos. En este caso, la función de la tecnología es evitar que se produzca el ataque, no combatirlo.

El sistema, además, también puede eliminar el acceso a vínculos que no se consideren seguros. Una forma de ataque que muchos ciberdelincuentes utilizan para evitar que la inclusión de ejecutables en sus mensajes de correo electrónico dispare la acción de las medidas de seguridad.

¿Quieres más información sobre los factores de seguridad?

A lo largo de estas líneas hemos completado la explicación de los seis factores de seguridad que debes tener en cuenta para proteger tu despacho, después de haberte explicado en nuestro anterior post en qué consisten el Acceso Multifactorial, la Administración de Identidades Privilegiadas y el Acceso Condicional. Si quieres más información acerca de ellos, o si tienes alguna duda o pregunta que desees plantearnos, ponte en contacto con nosotros. Sin ningún tipo de compromiso. Estaremos encantados de darte una respuesta.